近年来,智能汽车已成为全球汽车产业发展的战略方向,汽车技术与工程核心逐渐从传统硬件层面转移到软件层面,汽车行业已经踏上了软件定义汽车(SDV)的变革之路。

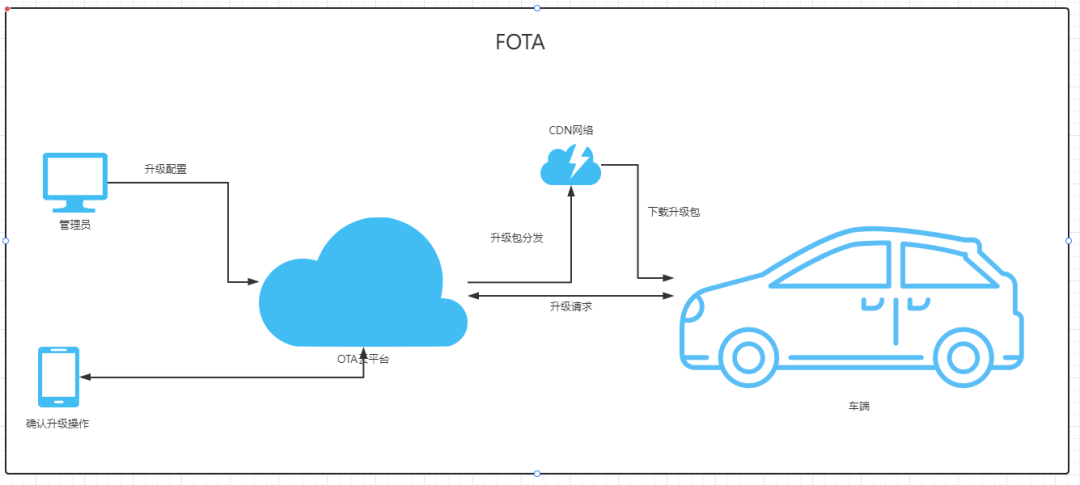

在SDV的大趋势下,汽车零部件智能化水平不断提高,车辆内部搭载的软件也越来越多。毫无疑问,车辆复杂度的提高必将带来维护上的困难,车企要如何面对更新迭代速度越来越快的软件、固件系统?OTA(over the air)技术在软件定义汽车中扮演了核心角色,帮助车企远程实现车辆功能升级、性能优化、缺陷修复,为用户带来更好的服务和体验。车企也得以和用户建立更好、更深远的联系。

OTA安全风险

作为车企修复软件固件漏洞、迭代改进软件功能的重要途径,OTA的快速普及让其成为黑客的重点研究对象。总体上OTA常见的安全风险包括以下几个:

身份假冒

攻击者伪装OTA通信中的发送方或接收方身份。

窃听攻击

攻击者在OTA传输过程中窃取数据包,从而获取升级包内的敏感信息。

数据篡改

攻击者可能会对OTA升级包进行篡改,通过植入恶意软件、病毒等方式,对车辆进行攻击。

OTA安全实践

为了防范以上这些安全风险,OTA通信需要采取一系列安全措施,如加密传输、数字签名验证、数据完整性检测等,确保OTA通信的安全可靠。

当然,所有的加密都是有代价的,所以对于加密的使用需要综合我们的安全需求以及硬件和业务情况决定。帆一尚行采取了对称加密和基于PKI技术的非对称组合的数字信封技术,来作为OTA安全中的加密和签名方案。下面分享下我们在OTA过程中安全流程。

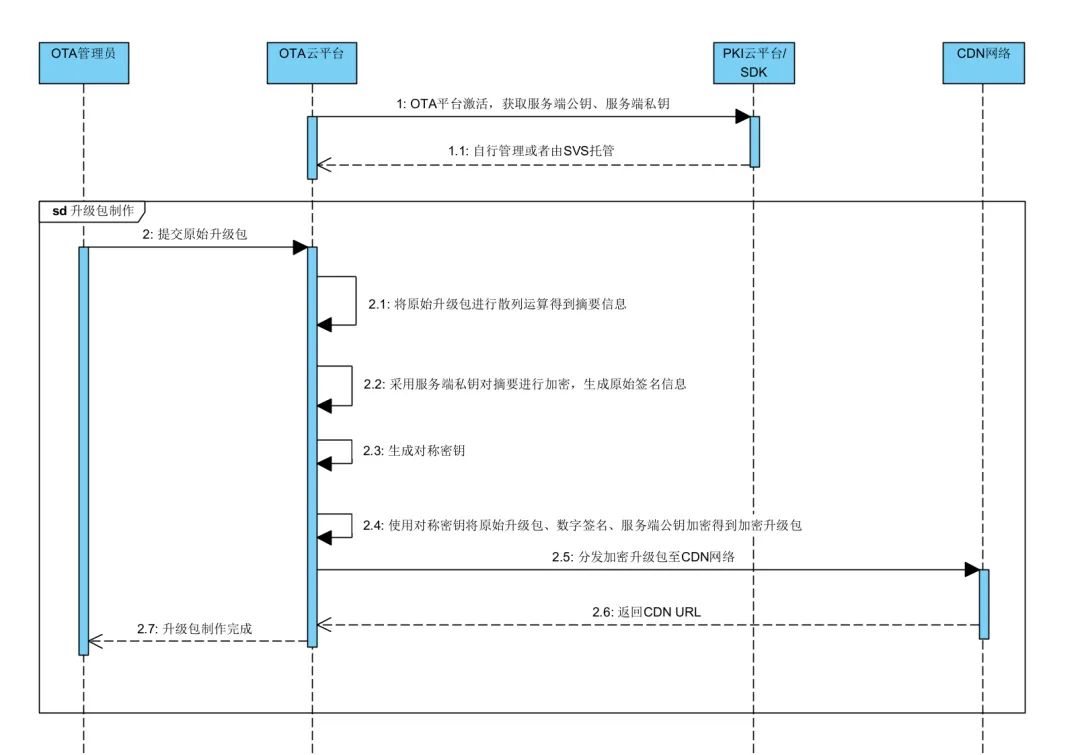

首先是我们的升级包制作过程 :

OTA平台激活,通过PKI获取公私钥。

对原始包用签名算法进行签名。

使用对称算法对原始升级包进行加密。

将加密升级包分发至CDN网络。

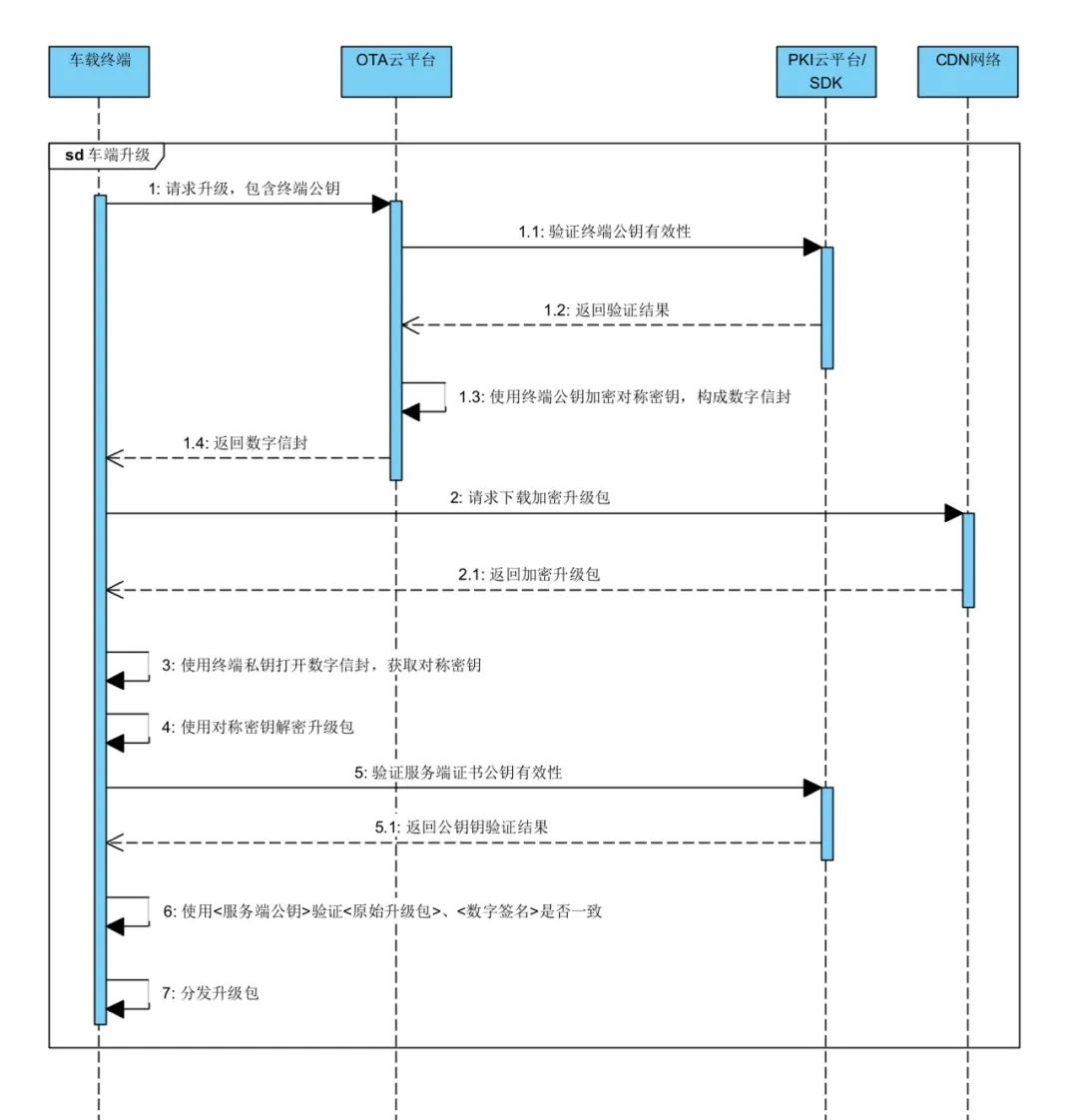

接下来是车端的升级流程:

车载终端通过预设流程激活从PKI获取终端证书,包含终端公私钥。

OTA平台基于PKI验证车载终端合法性并采用终端的公钥对对称密钥进行加密。

车载终端使用私钥解密加密后的对称密钥。

车载终端从CDN网络下载加密升级包。

车载终端利用对称密钥对加密升级包进行解密。

车载终端基于PKI平台能力进行验签。

以上过程在具体实施过程中采用了一系列散列、数据压缩、对称加密及非对称加密算法,可以归结如下:

在身份认证和完整性检查方面,使用数字签名来保证接收者收到的信息一定来自于信息所声明的发送者。

在消息加密方面,同时使用了对称加密和非对称加密的方法对消息明文进行加密操作。

以上流程使用PKI进行设备接入、密钥的分发和设备认证,完成信任体系构建。结合PKI技术和数字信封的思路,我们形成一个车云通信场景下的OTA基本轮廓。在保证OTA升级包安全性的同时,利用对称加密具有计算量小、加密速度快、加密效率高的特点,减小了对终端资源的消耗,规避了非对称加密由于算法自身的强度过高而导致加解密速度和对称加密相比不够理想的问题,利用了公钥算法加密对称会话密钥提高安全性和加解密的效率。

后记

以上过程可以从概念上描述基于PKI的OTA过程。OTA的安全工作是个体系化工程,除了通过PKI保障OTA传输安全(管端安全),云端和车端安全同样需要重视。例如在云端,需要采取的安全产品有云主机安全加固、应用防护、WAF、DDOS攻击防护等;在车端需要结合TEE、安全芯片等手段来保证密钥的安全存储、安全使用。

审核编辑:刘清