近年来,已经开发了编写应用程序以利用云的新方法。微服务(独立运行以完成单个任务的功能)在云开发人员中变得流行起来。它们的主要优点之一是能够独立于平台上并发运行的其他服务进行更改和更新。此模型非常适合许多云开发人员采用的持续交付实践。

另一个增长趋势是容器的使用,它支持交付服务以及它们在服务器或虚拟机 (VM) 上部署所需的确切环境。Docker率先使用容器,并继续制定标准,并在与其使用相关的实践中引领市场。

云开发人员面临的物联网挑战

物联网 (IoT) 包括一个连接设备网络,其中包括称为边缘网关(或简称网关)的传感器和中间设备,并利用这些新的云服务。它因其所承诺的巨大转变以及与之相关的危险和执行挑战而引人注目。云摄取和分析 IoT 设备生成的数据,从而允许从远程部署的资产中获得新的见解并对其进行控制。然而,与传统PC平台相比,云连接设备提出了非常不同的挑战。开发在嵌入式设备上运行的代码需要硬件和软件知识。其中许多设备的资源限制进一步加剧了困难。嵌入式设备通常需要以非常有限的功率预算运行,具有有限计算能力的 CPU 内核,并且通常针对特定工作负载进行优化。这意味着开发人员必须为资源有限的设备和云开发和维护单独的代码。

鉴于公司在云技术方面进行了大量投资,将容器和微服务部署到这些边缘设备的能力具有巨大的吸引力和价值。为了满足将云智能的强大功能引入移动和物联网设备的需求,微软®实施了一项名为Azure IoT Edge的智能边缘计划。它使 Docker 容器和微服务能够部署在 IoT 边缘网关和其他设备上。这大大简化了开发人员的任务,因为可以为云创建一次代码,然后轻松推送到远程边缘网关。它提高了设计敏捷性,同时缩短了上市时间,并降低了与维护两个不同代码库相关的成本。但是,此功能也引入了对边缘安全性的基本需求。

保护边缘

设备制造商应该如何保护网关等边缘设备?网关充当传感器和云服务之间的接入点。因此,它们执行连接和聚合来自传感器的数据并将该数据传输到云服务进行分析和进一步操作的重要功能。网关还可以充当设备管理节点,对相关传感器执行各种命令和控制功能。例如,传感器的安全运行非常重要。开发人员可以通过结合使用身份验证(传感器到网关和网关到云)、传输数据的加密以及传感器固件和网关软件的定期更新来确保这一点。这些功能如果没有妥善保护,很容易受到恶意软件或拒绝服务以及中间人攻击的攻击。

保护这些设备的标准要求是:

安全启动:设备必须实现从硬件到操作系统的一直安全启动过程。

关键进程的隔离:安全关键进程、数据和功能应该是隔离的,如果没有适当的凭据,则无法访问。

不可变 ID:在设备生命周期内发生的许多操作中,无法损坏的唯一设备 ID 至关重要。

安全存储:这不仅限于来自传感器的数据。它还包括敏感材料,如密钥和证书,应单独隔离和存储。加密数据不仅是好的做法,而且是必不可少的。

安全外围设备:有时外围设备执行安全关键功能(例如,生物识别读取器)。这些外围设备应仅配置为在安全状态下运行或可供应用程序访问。

安全更新:应使用证书和密钥来执行固件和应用程序更新,以确保设备整个生命周期的可信度。

解决方案需要软件和硬件

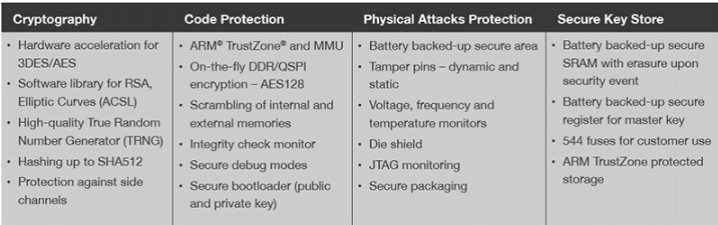

实施这些安全措施需要硬件和软件的正确组合。首先,选择合适的硬件平台至关重要。设备制造商通常会选择满足其设计功能和功耗要求的硬件平台。但是,安全性也应是主要标准。Microchip的SAMA5D2 Arm Cortex-A5®®微处理器(MPU)提供了多种创新的安全功能,包括防篡改、安全RAM、安全保险丝、真随机数发生器(TRNG)以及对各种加密算法的支持。

为了确保尽可能无缝地实现安全性,使这些功能易于使用非常重要。这可以通过结合Azure IoT Edge,Sequitur Labs的IoT Security Suite和SAMA5D2 MPU的系统来实现。观看在连接到基于 SAM E5 微控制器的叶节点的基于 SAMA2D54 MPU 的网关上运行的 Docker 容器和微服务的视频演示。系统控制一个简单的门锁,该门锁在收到来自网关的命令时打开和关闭。此演示说明:

将容器配置安全配置到基于 SAMA5D2 MPU 的网关

边缘节点证明

容器完整性检查和修复

硬件加密操作

安全密钥存储中的证书和密钥管理

物联网安全套件经过预配置,可建立安全隔区并利用 SAMA5D2 MPU 基于硬件的安全组件。安全域在网关上实现Sequitur的可信执行环境CoreTEE™。CoreTEE 提供了一个可编程的隔离环境,用于执行安全关键功能和存储密钥和证书等敏感数据。该解决方案还包括Sequitur的CoreLockr™,这是一个软件中间件层,包括易于使用的API,供开发人员访问由CoreTEE隔离的服务和外围设备。该演示使用 SAMA5D2 MPU 的完整性检查监视器 (ICM) 通过响应和修正向内核注入的恶意代码来监控托管 Docker 容器的操作系统的完整性。在这种情况下,恶意代码注入调用 ICM,导致 CoreTEE 检测到的安全隔区中断。CoreTEE 通过将内核回滚到已知和受信任的映像来解决安全漏洞。第二个场景演示如何使用硬件安全性,使用 SAMA5D2 MPU 上基于 Arm TrustZone® 技术的安全隔区和 SAM E54 微控制器上的硬件加密引擎对叶节点进行身份验证。

结论

鉴于风险和挑战的严重性,很明显,PC时代使用的安全分层实践不足以满足物联网时代的安全要求。保护物联网的关键是将硬件设备与先进的安全技术和可信软件相结合,使开发人员能够在新设计中轻松实施这些技术。Microchip和Sequitur Labs致力于推进用于物联网和其他嵌入式设备的新型安全解决方案。

审核编辑:郭婷